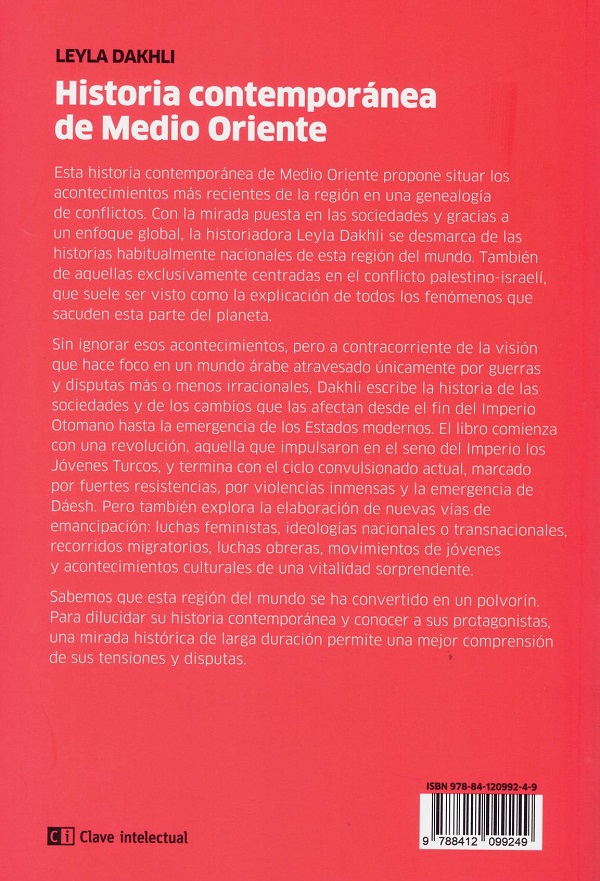

Mirando sobre todo a las sociedades y gracias a un enfoque global, la historiadora Leyla Dakhli se desmarca de las historias habitualmente nacionales de esta región del mundo y escribe la historia de las sociedades y de los cambios que las afectan desde el fin del Imperio Otomano hasta la emergencia de los Estados modernos. El libro comienza con una revolución, la impulsada en el seno del Imperio por los Jóvenes Turcos, y termina con el ciclo convulsionado actual, marcado por fuertes resistencias, por violencias inmensas y la emergencia de Dáesh. Pero también explora la elaboración de nuevas vías de emancipación: luchas feministas, ideologías nacionales y globales, recorridos migratorios, luchas obreras, movimientos juveniles y acontecimientos culturales de una vitalidad sorprendente.

Historia contemporánea de Medio Oriente

ISBN: 9788412099249

El precio original era: 15,00€.15,00€El precio actual es: 15,00€. 14,25€ IVA incluido

Disponible para reserva

| Fecha de edición | 09/12/2019 |

|---|---|

| Número de Edición |

1 |

| Idioma | |

| Formato | |

| Páginas |

176 |

| Lugar de edición |

MADRID |

| Encuadernación |

- Prólogo

- Introducción

- Capítulo 1. Los mecanismos y servicios de seguridad de las TIC para la acreditación de la actuación electrónica (IGNACIO ALAMILLO DOMINGO)

-

Capítulo 1

Los mecanismos y servicios de seguridad de las TIC para la acreditación de la actuación electrónica

IGNACIO ALAMILLO DOMINGO

Sumario:

- I.La criptografía como base tecnológica de los mecanismos y servicios de seguridad

- 1.Los algoritmos criptográficos

- 1.1.Los algoritmos de resumen

- 1.2.Los algoritmos de código de autenticación de mensaje

- 1.3.Los algoritmos de firma digital

- 2.Las claves criptográficas

- 2.1.Las parejas de claves criptográficas

- 2.2.La correlación entre las claves criptográficas

- 2.3.La longitud de las claves criptográficas

- 2.4.La gestión de las claves criptográficas

- 2.5.La distribución de claves públicas, en general

- 3.Los certificados de clave pública

- 3.1.Tipos de certificados, en función del objeto

- 3.2.Tipos de certificados, en función de la finalidad de uso

- 3.3.Tipos de certificados, en función de la entidad cuya clave se certifica

- 1.Los algoritmos criptográficos

- II.La autenticación

- 1.Concepto

- 2.Un marco de trabajo autorregulado para la autenticación

- 3.La autenticación en la práctica autorregulada de la seguridad de la información

- 4.La delegación de la autenticación a terceros, en especial en la Web Social

- 5.Blockchain y la identidad auto-soberana de Alastria

- 6.De la autenticación a la gestión de la identidad digital

- 7.La garantía de la autenticación de entidades

- III.La integridad de datos

- 1.Concepto

- 2.La integridad en la práctica autorregulada de la seguridad de la información

- IV.El no rechazo

- 1.Concepto

- 2.El no rechazo en la práctica autorregulada de la seguridad de la información

En este primer Capítulo presentamos unas nociones básicas en relación con los mecanismos y servicios de seguridad de las TIC que se emplean para la acreditación electrónica. Se trata del sustrato preexistente a la normativa jurídica, y que es objeto de institucionalización por parte de la misma, en un proceso que estudiaremos en el Capítulo 2, al que puede acudir directamente el lector familiarizado con estas tecnologías.

En primer lugar, nos referimos a la criptografía, que es la base tecnológica común a todos los mecanismos y servicios de seguridad que permiten la acreditación electrónica de la actuación electrónica.

Posteriormente, presentamos una panorámica general de los principales servicios de seguridad que nos interesan, incluyendo la autenticación (de entidades y de datos), la integridad de datos y el no rechazo.

I. LA CRIPTOGRAFÍA COMO BASE TECNOLÓGICA DE LOS MECANISMOS Y SERVICIOS DE SEGURIDAD

La criptografía es la base tecnológica que fundamenta los mecanismos y servicios de las TIC empleados para la acreditación de la actuación, de modo análogo a cómo la tecnología de la tinta y el papel sustenta la prueba en que consiste una firma manuscrita, en relación con un texto escrito.

Por esta simple razón, la mayoría de pruebas electrónicas se basan en la criptografía, de modo que la normativa sobre el uso de algoritmos criptográficos tiene un reflejo jurídico en la legislación reguladora de las instituciones reguladoras de estas pruebas de la actuación electrónica, que lógicamente se traslada a los prestadores de servicios de confianza que las sustentan.

En el ámbito de la interconexión de los sistemas y, por tanto, con un enfoque orientado a la seguridad de las comunicaciones electrónicas1), la norma internacional ISO 7498-2:1989 (1.ª ed.)2) define el servicio de seguridad como aquel prestado por una capa de un sistema abierto de comunicación, que garantiza la seguridad adecuada de los sistemas o de las transferencias de datos3).

Los servicios de seguridad existen para satisfacer los requisitos de las políticas de seguridad y los requerimientos de los usuarios; en ambos casos, la finalidad última consiste en proteger los activos de la organización de los peligros de todo tipo a que se puedan enfrentar4).

Los servicios de seguridad que, de uno u otro modo, sustentan la confianza en los procesos electrónicos incluyen la autenticación, la integridad de datos y el no rechazo; conformando la base tecnológica de las garantías de la actuación electrónica.

Los citados servicios se basan en técnicas de seguridad, incluyendo de forma particularmente relevante el uso de la criptografía como mecanismo técnico, a la que introduciremos en este capítulo, y en el establecimiento de entornos de confianza, en especial en atención a la existencia de los denominados terceros de confianza.

Hay que notar que algunos de estos servicios de seguridad son también denominados objetivos de seguridad, como sucede, en concreto, con los tres servicios que presentamos en este anexo técnico, por su importancia. Además de la autenticación, de la integridad/autenticidad y del no rechazo, se suele incluir entre los objetivos de seguridad a la confidencialidad5), que también se basa en mecanismos técnicos eminentemente criptográficos.

La criptografía es una disciplina que incluye los principios, medios y métodos para la transformación de los datos con el fin de ocultar su contenido semántico, prevenir su uso no autorizado, o impedir su modificación no detectada6). En general, nos referiremos a técnicas de protección de la información mediante el desorden de los elementos que la conforman, como la transposición o sustitución (cryptós) de las letras (graphós) de un documento, con el objetivo de hacerlo confidencial7). La criptografía se diferencia de la esteganografía, que tiene por objetivo esconder la información (esteganós) entre las letras (graphós) de un documento8).

La aplicación de la criptografía a las tecnologías de la información y la comunicación se basa en algoritmos y claves correspondientes a las diferentes cifras, simétricas y asimétricas, que se utilizan como mecanismos de seguridad, para el cifrado, resumen, comprobación de mensaje o firma digital.

Una cifra9) es un algoritmo diseñado para proteger una información (sea una comunicación en tránsito o un documento más o menos perdurable) de forma que los terceros no autorizados no puedan acceder. Las cifras se basan en el uso de claves para transponer10) o sustituir11) la posición de los signos alfabéticos y numéricos que componen el documento, operación que se denomina “cifrar”12), y que se define, en términos generales, como la transformación criptográfica de datos13).

La clave aporta la información necesaria para devolver el documento, ahora desordenado y por tanto ininteligible, a su estado original, operación que se denomina “descifrar”14).

Las cifras pueden ser simétricas o asimétricas:

– La cifra simétrica15) utiliza una sola clave para cifrar y para descifrar y, en consecuencia, esta clave ha de ser conocida por el originador y por el destinatario de la transmisión o del documento confidencial.

Las cifras simétricas son muy eficientes y permiten ejecutar operaciones con mucha velocidad, pero el descubrimiento de la clave (o del libro de claves, en su versión más sofisticada) compromete la seguridad de todas las informaciones protegidas con esta cifra.

– La cifra asimétrica16) utiliza dos claves, una para cifrar y otra para descifrar, de forma que ya no es necesario que el originador y el destinatario de la transmisión o del documento confidencial compartan ninguna clave.

Las cifras asimétricas son muy seguras, pero no son tan eficientes computacionalmente como las cifras simétricas, y además incrementan de forma muy importante el volumen del objeto firmado.

1. LOS ALGORITMOS CRIPTOGRÁFICOS

Los algoritmos que tienen por finalidad el tratamiento del secreto de la información se denominan criptográficos, e implementan el uso de cifras seguras en los servicios de seguridad de la TIC. Un algoritmo criptográfico es una secuencia finita de reglas bien definidas para la solución de un problema, en este caso, orientado a la garantía de la seguridad de la TIC; conjuntamente con los datos, es la base del producto informático, formado habitualmente por un bien de equipo (hardware) y una aplicación o programa (software).

Los algoritmos criptográficos constituyen los mecanismos más importantes de los servicios de seguridad de las TIC y, por tanto, los mismos, y sus implementaciones en forma de programas, deben resultar confiables.

Uno de los principales inconvenientes de todos los algoritmos de cifrado es que, debido al tipo de problema matemático en el que se basan, cuya dificultad de resolución es precisamente lo que lo hace seguro –propiedad que se denomina “inviabilidad computacional”–, cuanto más tiempo transcurre desde su aplicación, mayor es la posibilidad de encontrar un algoritmo que produzca resultados fraudulentos, en especial debido al incremento progresivo de la capacidad de cálculo.

Por ejemplo, si nuestra clave secreta simétrica tiene 128 bits, existen aproximadamente 340 billones de cuatrillones de posibles claves17), por lo que en un ataque por fuerza bruta el número de intentos que se debe realizar para descubrir la clave se considera computacionalmente inviable con la tecnología actual18).

En definitiva, ello implica que, por ejemplo, una firma digital creada hoy sea sólo segura mientras tanto el algoritmo como la clave empleada no hayan sido superados por la capacidad de cálculo de un atacante, entre otros retos; por lo que, en términos prácticos, se suelen marcar periodos de tiempo durante los cuales se considera seguro el empleo de una cifra, y transcurridos los mismos, resulta necesario aplicar medidas adicionales de protección a un testimonio de seguridad basado en criptografía, como una firma digital o un código de autenticación de mensaje.

No cabe decir que la seguridad de los algoritmos criptográficos es una de las principales preocupaciones del sector, por lo que la autorregulación establece normas muy concretas referidas al uso de los concretos algoritmos en cada protocolo y en cada momento del tiempo.

Por ejemplo, la especificación técnica IETF RFC 6151:2011 prohíbe el empleo del algoritmo de resumen MD5 en relación con la creación de firmas digitales, aunque no en otros mecanismos de seguridad. Por su parte, la especificación técnica IETF RFC 6194:2011 prohíbe el empleo del algoritmo de resumen SHA-0 en los protocolos de Internet, mientras que recomienda la sustitución del algoritmo de resumen SHA-1 por otros más robustos, como SHA-256, aunque no prohíbe el uso de SHA-1 debido al impacto que ello tendría en las infraestructuras de clave pública, empleadas en casi todos los protocolos de seguridad de Internet.

Finalmente, y sin ánimo alguno de exhaustividad, la especificación técnica IETF RFC 7465:2015 prohíbe el uso del algoritmo simétrico RC4 en todas las versiones de TLS, debido a la existencia de debilidades demostradas académicamente que lo hacen vulnerable.

En todos estos casos, el autorregulador correspondiente19) toma una decisión indudablemente reguladora, con base en los descubrimientos publicados en instancias académicas o en otras instancias de autorregulación20), lo que aporta a dicha decisión una fuerte legitimación, así como un estándar aceptado que informa la actuación de todas las partes involucradas.

Veamos, a continuación, algunos de los algoritmos que se emplean en los servicios de seguridad de la TIC, dentro del ámbito de nuestro estudio21): se trata de los algoritmos de resumen, de código de autenticación de mensaje y de firma digital.

1.1. Los algoritmos de resumen

El algoritmo de resumen permite obtener una versión reducida de un conjunto de datos, como por ejemplo un documento que hay que firmar digitalmente. De acuerdo con la norma internacional ISO/IEC 10118-1:2000 (2.ª ed.)22), los algoritmos de resumen resultan aplicables a los servicios de autenticación, integridad y no rechazo23).

Este sistema se aplica de forma independiente o en combinación con otros algoritmos criptográficos, como los códigos de autenticación de mensaje o la firma digital, por razones de eficacia24), compatibilidad e integridad.

También en la generación de sellos de tiempo electrónicos se emplean resúmenes criptográficos, en concreto sobre los objetos digitales a proteger mediante los sellos de tiempo, de forma que estos resúmenes se incorporan a los sellos de tiempo electrónico, que se firman digitalmente para su seguridad.

Otras aplicaciones que requieren autenticación y/o integridad, pero no rechazo, también utilizan estos algoritmos de resumen. Por ejemplo, para la transmisión segura de una contraseña se envía el resumen criptográfico de la misma, en lugar de la contraseña en claro, permitiendo la autenticación sin revelar el secreto en cuestión.

El algoritmo de resumen perfecto debe garantizar una serie de condiciones25):

– Debe ser unidireccional; esto es, dado un conjunto de datos, la posibilidad de encontrar un segundo conjunto de datos con el mismo hash debe requerir operaciones, donde L es el número de bits del resumen.

– Debe ser resistente a colisiones; esto es, la posibilidad de encontrar dos conjuntos de datos diferentes con el mismo resumen criptográfico debe requerir operaciones, donde L es el número de bits del algoritmo.

Es importante reseñar que existen diversos algoritmos de resumen criptográfico, incluyendo algoritmos de resumen basados en bloques de n-bits26), en funciones dedicadas27) y en aritmética modular28); de entre los cuales se debe emplear el que corresponda en función de las necesidades, y dentro del marco de la autorregulación o legislativo que corresponda en cada caso.

1

Que ciertamente presenta necesidades y requisitos que pueden ser diferentes a los de la autenticación de documentos.

2

El título de la norma es Sistemas de procesamiento de la información –Interconexión de sistemas abiertos– Modelo básico de referencia –Parte 2: Arquitectura de seguridad–. Se trata de una norma idéntica a la Recomendación X.800 (1991) de la ITU-T.

3

ISO 7498-2:1989, sección 3.3.51. También es frecuente referirse a procesos de seguridad, como término intercambiable con el de servicio de seguridad (por ejemplo, cfr. ISO 16609:2012, Servicios financieros –Requisitos para la autenticación de mensajes empleando técnicas simétricas–.

4

Normalmente se va a hablar de amenazas, para mitigar las cuales existen controles, entre los cuales, los servicios de seguridad de las tecnologías de la información y la comunicación.

5

Un ejemplo de servicio de seguridad de las TIC sería el control de acceso, que apoya el objetivo de seguridad de la confidencialidad.

6

Cfr. definición 2126278 de la norma ISO/IEC 2382:2015.

7

La criptografía se ha empleado desde tiempos remotos, siendo una de las primeras referencias bien conocidas la “clave del César”.

8

Generalmente con el objetivo de poder trazar la autenticidad de la información, se incluye información oculta en la misma, a modos de marcas de agua.

9

El Diccionario de la Real Academia de la Lengua la define como la “escritura en que se usan signos, guarismos o letras convencionales, y que solo puede comprenderse conociendo la clave”.

10

Cfr. definición 2126292 de la norma ISO/IEC 2382:2015.

11

Cfr. definición 2126293 de la norma ISO/IEC 2382:2015.

12

Atención al uso del incorrecto término “encriptar”, muy generalizado, pero no recogido en el Diccionario de la Real Academia de la Lengua Española.

13

Definición 2126279 de la norma ISO/IEC 2382:2015.

14

Cfr. definición 2126281 de la norma ISO/IEC 2382:2015, y atención al uso del también incorrecto término “desencriptar”, igualmente generalizado, y tampoco recogido en el Diccionario de la Real Academia de la Lengua Española.

15

Cfr. la definición 2126290 de la norma ISO/IEC 2382:2015.

16

También denominada “de clave pública”. Cfr. la definición 2126289 de la norma ISO/IEC 2382:2015.

17

340.282.366.920.938.463.463.374.607.431.768.211.456 claves. Esto sería lo que habitualmente se conoce como “sixtillón”, término que no aparece en el Diccionario de la Real Academia de la Lengua.

18

Como indica Mateti (2013), el número de intentos para una clave de 128 bits sería aproximadamente de 170 billones de cuatrillones; sin embargo, recuerda que inviabilidad computacional no significa no computable, en el sentido de la teoría de la computabilidad, ni que no resulte posible diseñar ataques que encuentren la clave en un tiempo breve, empleando diversos tipos de técnicas, como, por ejemplo, de tipo heurístico.

19

En relación con los protocolos y aplicaciones de Internet, nos referimos en gran medida al IETF, así como al W3C.

20

Como el NIST de los EEUU, que desde luego tiene un papel absolutamente relevante en materia de algoritmos criptográficos de amplia utilización.

21

No vamos a ver, en concreto, los algoritmos de cifrado, ya que los mismo se emplean para la confidencialidad.

22

El título de la norma es Tecnología de la información –Técnicas de seguridad– Funciones de resumen –Parte 1: General, y se encuentra actualmente en revisión. La primera edición es de 1994–.

23

Cfr. sección 1 de la norma.

24

La firma digital creada a partir de un mensaje breve es más corta que sobre un mensaje largo, y lógicamente requiere menor capacidad de cómputo.

25

Cfr. sección 3.5 de la norma internacional ISO/IEC 10118-1:2000, así como Hoffman & Schneier (2005).

26

Cfr. la norma internacional ISO/IEC 10118-2:2010 (3.º ed.)

27

Cfr. la norma internacional ISO/IEC 10118-3:2004 (3.ª ed.), modificada en 2006, que normaliza algoritmos como RIPEMD, SHA y WHIRLPOOL.

28

Cfr. la norma internacional ISO/IEC 10118-4:1998 (1.ª ed.), que normaliza los algoritmos MASH. Existen correcciones y modificaciones en 2014.

- I.La criptografía como base tecnológica de los mecanismos y servicios de seguridad

- Capítulo 2. Las instituciones jurídicas de acreditación de la actuación electrónica y los servicios que las sustentan (IGNACIO ALAMILLO DOMINGO)

- Capítulo 3. Los servicios de identificación y autenticación electrónica (IGNACIO ALAMILLO DOMINGO)

- Capítulo 4. El uso de los medios de identificación electrónica personal para la autenticación transfronteriza en la UE (IGNACIO ALAMILLO DOMINGO)

- Capítulo 5. La firma electrónica, el sello electrónico, y los servicios de confianza que los sustentan (IGNACIO ALAMILLO DOMINGO)

- Capítulo 6. La regulación del uso de la firma electrónica y del sello electrónico en relaciones jurídicas concretas (IGNACIO ALAMILLO DOMINGO)

- Capítulo 7. Otras pruebas electrónicas sustentadas por servicios de confianza (IGNACIO ALAMILLO DOMINGO)

- Capítulo 8. El estatuto de los prestadores de servicios de confianza para las transacciones electrónicas (IGNACIO ALAMILLO DOMINGO)

- Capítulo 9. El régimen administrativo de supervisión y control aplicable a los servicios de confianza (IGNACIO ALAMILLO DOMINGO)

- Acrónimos. Acrónimos

- Normativa citada. Normativa citada

- Bibliografía

(Autor)

Ignacio Alamillo Domingo

(Prólogo)

Julián Valero Torrijos